Inhaltsverzeichnis

OpenVPN Server auf ASUS Router

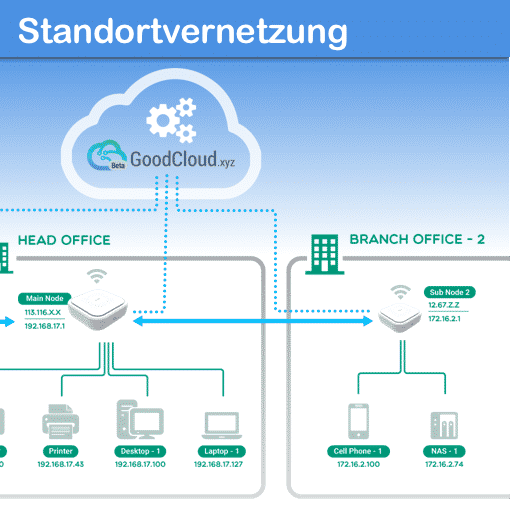

Einen OpenVPN Server verwendet man um sich von einem Gerät ausserhalb des eigenen Netzwerkes zum eigenen Router zu verbinden. Man sollte dies nicht mit der VPN-Client Funktion verwechseln, bei der sich der Router als OpenVPN-Client mit einem VPN-Server zum Beispiel eines VPN-Anbieters verbindet.

Also in der folgenden Anleitung beschreiben wir, wie man den ASUS Router so konfiguriert, damit man sich über PC, oder Smartphones von unterwegs direkt damit verbinden kann über eine sichere OpenVPN Verbindung.

Wie stelle ich ein OpenVPN-Server auf einem ASUS Router ein?

Vorbereitungen

- Der Router muss von außen über eine IP Adresse oder eine DDNS Adresse (Dynamische DNS Weiterleitung) erreicht werden können.

- Der verwendet Port (Typisch 1194 UDP) muss auf den Router weitergeleitet sein.

Anleitung OpenVPN Server auf Router einrichten

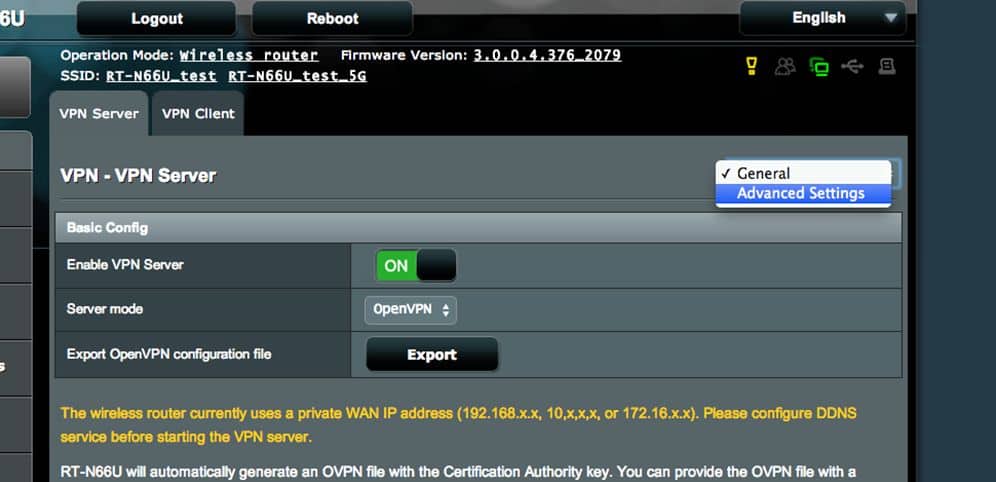

Schritt 1.

Aktivieren Sie die VPN-Server-Funktion und stellen sie den Server-Modus auf OpenVPN ein.

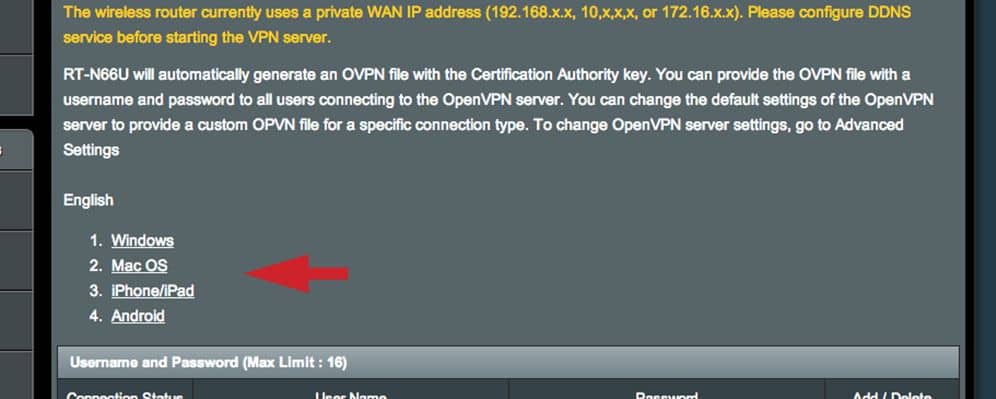

Schritt 2.

Klicken sie auf dem Export-Knopf um eine ovpn Datei zu erstellen. Es wird als Standard client.ovpn benannt.

Schritt 3.

Erstellen Sie einen Benutzernamen und ein Passwort. (Vergessen Sie nicht auf „+“ klicken)

Schritt 4.

Klicken sie auf „Übernehmen“.

Schritt 5.

Jetzt haben sie eine ovpn Datei und eine Reihe von Benutzernamen / Passwort. Bitte senden sie diese an Ihren Client-Benutzer für die VPN-Client-Konfiguration.

Für weitere Referenzeinstellungen des Client-Gerätes, klicken Sie bitte auf dem FAQ Link auf der Seite.

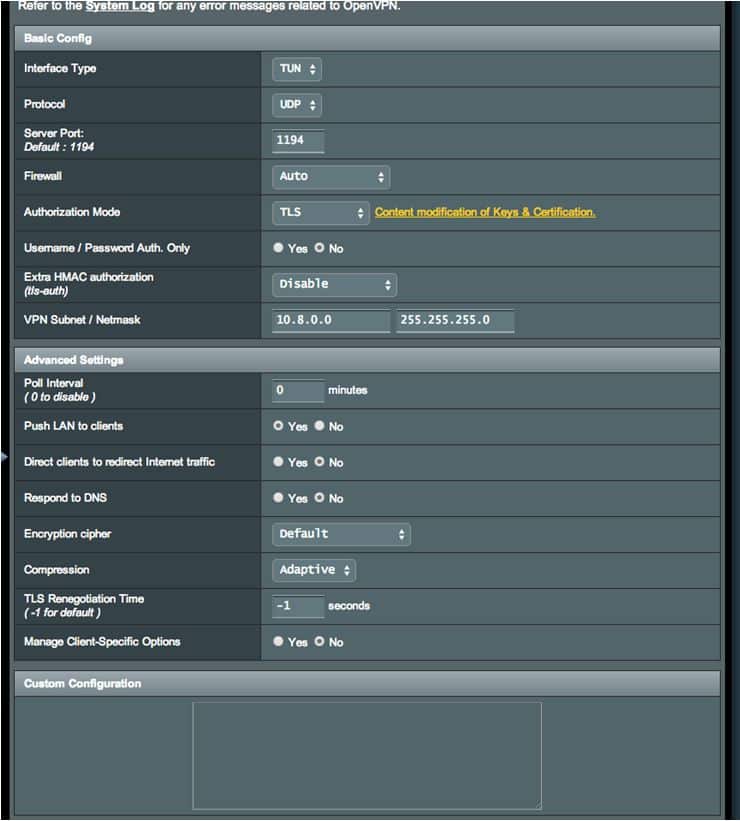

Erweiterte Einstellungen

Sie können auch auf die Seite „Erweiterte Einstellungen“ für Ihre angepasste Konfiguration gehen.

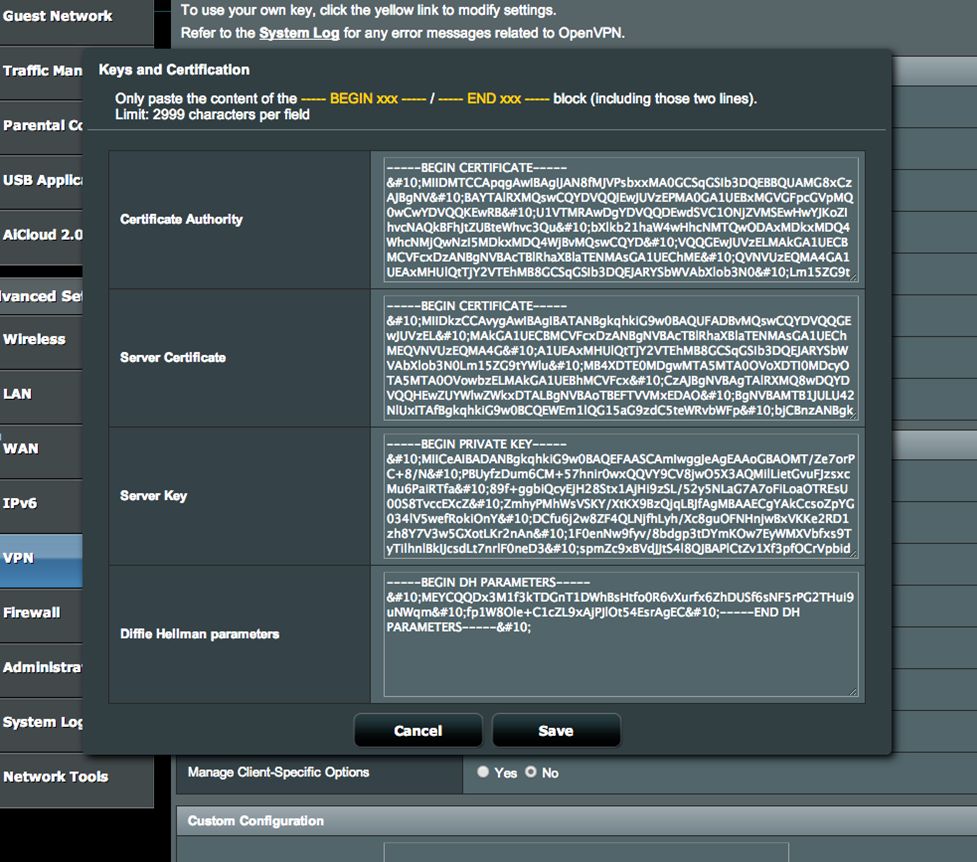

Wenn Sie die Standardzertifizierungsstelle, Serverzertifikat, Server-Schlüssel, diffle hellman Parameter oder Benutzer eigenen Schlüssel Inhalt ändern möchten, klicken Sie bitte auf dem gelben Link!

Zertifikate kopieren und Details ansehen

Schlüssel und Zertifikate ansehen

Die Dateien mit der Endung .key sind die geheimen Schlüssel. Die .crt-Dateien sind nicht geheime Zertifikate.

Achtung: Schlüssel und Zertifikate dürfen zwischen Server und Client nicht als ASCII Dateien übertragen werden, sie können dadurch unbrauchbar werden. Die Dateien sollen in ein Archiv (z.B. zip / tar) gepackt werden und erst dann verschlüsselt (z.B. über GnuPG) übertragen werden.

Die Client-Schlüssel und -Zertifikate werden nun auf die Clients transferiert, der server.key bleibt nur auf dem Server. Die ca.key Datei sollte aus Sicherheitsgründen vom Server entfernt werden. Sie wird ausschließlich für die Erstellung weiterer Schlüssel benötigt und ist daher sensibel. Im laufenden Serverbetrieb hat sie keine Bedeutung

Die Datei ca.crt muss sowohl auf dem Server als auch auf dem Client liegen. Sie dient zur Identifikation zwischen Server und Client.

Mit diesen Daten kann man auch .CRT Dateien erstellen, wenn man diese für die Verbindung benötigt.

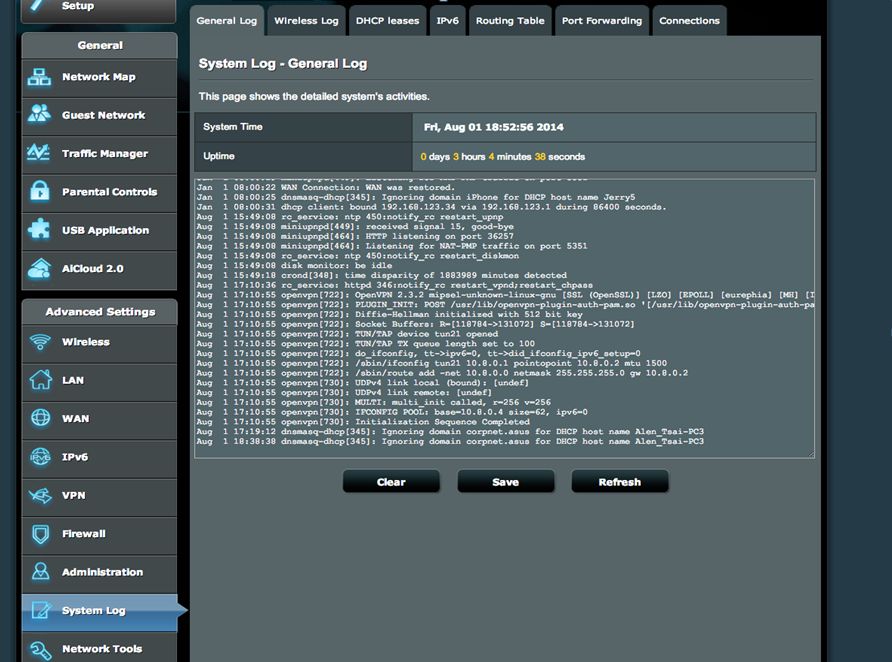

Fehlersuche im Systemprotokoll

Siehe Systemprotokoll für Fehlermeldungen zu OpenVPN und schreiben sie uns um Ihr Problem beheben zu können.

Erstellt am: 6. Dezember 2019