WireGuard ist ein interessantes neues VPN-Protokoll, das die VPN-Branche grundlegend verändern kann. Im Vergleich zu bestehenden VPN-Protokollen wie OpenVPN und IPSec kann WireGuard mit neuen und verbesserten Verschlüsselungsstandards schnellere Geschwindigkeiten und eine höhere Zuverlässigkeit aufwarten. WireGuard ist eine moderne VPN-Software, die für ihre starke Sicherheit bekannt ist.

Inhaltsverzeichnis

Ist WireGuard VPN der neue Standard?

Obwohl WireGuard® einige vielversprechende Funktionen in Bezug auf Einfachheit, Geschwindigkeit und Kryptografie bietet, weist es auch einige bemerkenswerte Nachteile auf, auf die im Folgenden ausführlich eingegangen wird. Zweifelsfrei aber wird Wireguard VPN schon sehr bald die gesamte VPN Branche auf den Kopf stellen und auch in vielen bisher nicht mit VPN (Virtual Private Network) nutzbaren Geräten unterstützt werden.

Im Vergleich zu einem anderen VPN-Protokoll (wie OpenVPN, IEKv2, PPTP usw) handelt es sich bei Wireguard eigentlich um eine verschlüsselte Übertragungsmethode die ähnlich einer SSL-Proxy Verbindung agiert. Dahingehend sind fehlende lokale IP Adressvergabe bei Wireguard einer der bisher am öftesten kritisierten Nachteile, die nur durch individuelle Anpassungen ergänzt werden müssen.

Echtes "Wireguard" mit Highspeed

OVPN hat Wireguard "echt" im Standard integriert und erreicht damit die besten Geschwindigkeiten im vergleich zu allen anderen Anbietern.

Was ist ein VPN-Protokoll?

Ein VPN-Protokoll besteht aus einer Reihe von Regeln, mit denen eine Verbindung zwischen dem VPN-Client und dem VPN-Server ausgehandelt wird. Im Moment sind die VPN-Protokolle, die von VPN-Anbietern am häufigsten verwendet werden: PPTP, SSTP, L2TP/IPSec, IEKv2 und OpenVPN. Es handelt sich dabei sozusagen um die gemeinsame und geregelte Sprache, einer verschlüsselten VPN Verbindung, die zwischen zwei Geräten (VPN-Client und dem VPN-Server) benutzt wird.

Was ist WireGuard?

WireGuard Protokoll ist ein neues, experimentelles VPN-Protokoll, das eine einfachere, schnellere und sicherere Lösung für das VPN-Tunneling als die vorhandenen VPN-Protokolls bieten soll. WireGuard weist im Vergleich zu OpenVPN und IPSec einige wesentliche Unterschiede auf, z. B. die Codegröße (unter 4.000 Code-Zeilen!),

Es vereinfacht die Anwendung auf Geräten, bietet eine bessere Geschwindigkeit und verwendet die neuesten Verschlüsselungsstandards.

Jason A. Donenfeld – Der Entwickler

Der Entwickler hinter WireGuard ist Jason A. Donenfeld, der Gründer von Edge Security. (Der Begriff „WireGuard“ ist auch ein eingetragenes Warenzeichen von Donenfeld.) In einem Interview, das ich mir angesehen habe, sagte Donenfeld, dass die Idee für WireGuard kam, als er im Ausland lebte und ein VPN für Netflix benötigte . Jason Donenfeld hat bereits mehrere Projekte realisiert die auch in der Szene bekannt wurden.

Info: Wireguard Projektseite

Warum ist das WireGuard Protokoll bereits so populär?

Nun, es bietet einige potenzielle Vorteile gegenüber bestehenden VPN-Protokollen, wie wir weiter unten diskutieren werden. Es hat sogar die Aufmerksamkeit von Linus Torvalds, dem Entwickler von Linux, auf sich gezogen, der Folgendes in der Linux-Kernel-Mailingliste zu sagen hatte:

Kann ich noch einmal meine Liebe zu [WireGuard] ausdrücken und hoffen, dass sie bald verschmilzt? Vielleicht ist der Code nicht perfekt, aber ich habe ihn überflogen, und im Vergleich zu den Horrors, die OpenVPN und IPSec sind, ist er ein Kunstwerk.

Die schnelle Verbreitung birgt neue Gefahren.

Das Wireguard Protokoll sich so schnell zu einem neuen Standard entwickelt hat sehen viele auch als problem an. Dadurch wurden fehlende Teile durch individuelle Lösungen ergänzt. Das führt wiederum zu einer einer ungeordneten Versionierung und damit erneut zu möglichen Sicherheitsproblemen. Es bleiben aber dennoch viele Vorteile gegenüber den bisher verwendeten VPN Protokolls, darum werden sich auch langfristig viele weitere Entwickler und Services diesem VPN Protokoll widmen.

Die Popularität des WireGuard-Protokolls: Gründe und Vorteile

Das WireGuard VPN-Protokoll hat in der Welt der VPN-Protokolle schnell an Popularität gewonnen, und das aus gutem Grund. Im Vergleich zu älteren VPN-Protokollen bietet WireGuard VPN eine deutlich höhere Geschwindigkeit und effizientere Leistung. VPN-Server, die WireGuard VPN verwenden, können Datenpakete schneller und sicherer übertragen, was zu einer reibungsloseren Benutzererfahrung führt. Darüber hinaus ist WireGuard VPN für seine einfache Konfiguration und geringeren Ressourcenverbrauch bekannt, was sowohl für Endnutzer als auch für Serverbetreiber von Vorteil ist.

Ein weiterer Grund für die Beliebtheit von WireGuard VPN ist seine moderne Kryptografie, die sowohl robust als auch zukunftssicher ist. Im Gegensatz zu komplexeren und schwerfälligeren Protokollen wie OpenVPN oder IPSec, ist WireGuard VPN schlank und übersichtlich, was die Wahrscheinlichkeit von Sicherheitslücken verringert. Die Effizienz und Sicherheit von WireGuard VPN machen es zu einer attraktiven Wahl für viele VPN-Anbieter, die ihren Kunden das bestmögliche Erlebnis bieten möchten.

Da immer mehr VPN-Server auf WireGuard VPN umstellen, profitieren Nutzer von schnelleren Verbindungen und verbesserter Stabilität. In Kombination mit den leistungsstarken VPN-Protokollen, die Privado VPN bietet, wird deutlich, warum WireGuard VPN bereits so populär ist und in der VPN-Branche eine herausragende Rolle spielt. Das WireGuard-Protokoll revolutioniert die VPN-Verbindung durch seine bemerkenswerte Geschwindigkeit und Sicherheit, die es von traditionellen VPN-Lösungen abhebt.

Vorteile

- Schnellere Geschwindigkeiten

- Schneller Verbindungsaufbau

- Bessere Akkulaufzeit mit Handys / Tablets

- Bessere Roaming-Unterstützung (mobile Geräte)

- Mehr Zuverlässigkeit durch öffentlich einsehbare Codebasis

- Verwendbar auf Geräten mit begrenzter Hardware/Ressourcen

- Schnelleres Herstellen von Verbindungen / Wiederverbindungen (schnellerer Handshake)

- WireGuard benötigt wenige Ressourcen und Strom, damit längere Akkulaufzeiten

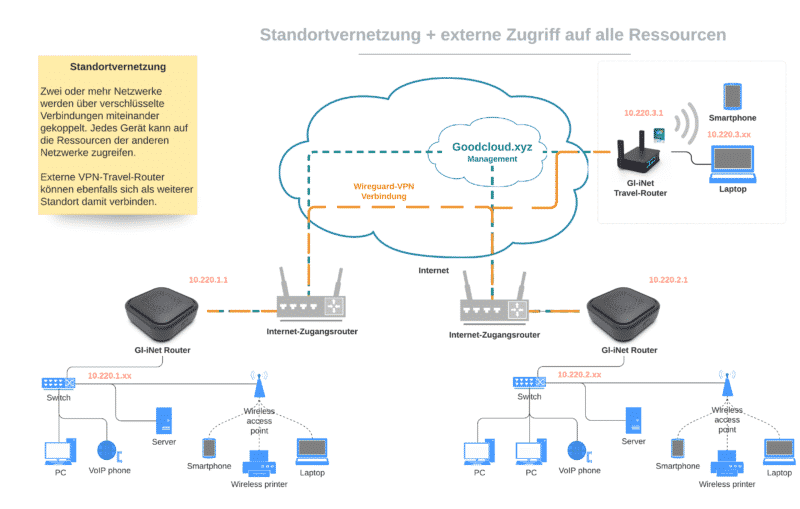

- Sichere Standortvernetzungen werden deutlich vereinfacht und kostengünstiger realisierbar

Nachteile

- Keine dynamische IP Adressvergabe für Clients enthalten

- Keine Überprüfung der Verbindungsqualität oder der Korruption

- Kommerzielle VPN Services müssen oft Anpassungen vornehmen und damit wird die Kompatibilität verhindert

- Noch recht neues Protokoll, daher wenige Erfahrungen im Betrieb oder über Sicherheitslücken

- Schnelle Verbreitung verhinderte auch die Weiterentwicklung, da sich Standards zu schnell in der Szene etabliert haben

- Viele Abwandlungen die individuell angepasst wurden und daher auch erneute Sicherheitslücken enthalten können in Verwendung.

Welche VPN unterstützen WireGuard?

Hier sind die VPNs, die derzeit bereits das WireGuard Protokoll unterstützen. Es gibt auch noch einige andere die gerade dieses neue Protokoll implementieren.

Wireguard VPN Services:

- OVPN (Schnellster VPN in unseren Tests)

- NordVPN (Nordlynx)

- AzireVPN

- VPN.ac

- TorGuard

- Mullvad VPN

- Private Internet Access

WireGuard VPN ist ein modernes VPN Protokoll, die von vielen Anbietern unterstützt wird. Zu den bekanntesten Diensten, die WireGuard VPN anbieten, gehören NordVPN, Surfshark und Mullvad. Diese Anbieter haben WireGuard VPN in ihre Apps integriert, um Benutzern eine schnelle und sichere VPN Verbindung zu gewährleisten. Auch ProtonVPN hat WireGuard VPN in sein Angebot aufgenommen, was zu einer verbesserten Leistung und höheren Sicherheit beiträgt.

Neben den großen Namen gibt es auch kleinere Anbieter, die WireGuard VPN unterstützen, wie IVPN und AzireVPN. Diese Dienste setzen auf die schlanke Architektur von WireGuard VPN, um niedrige Latenzzeiten und hohe Geschwindigkeiten zu bieten. WireGuard VPN Protokoll ist besonders bei Nutzern beliebt, die Wert auf Datenschutz legen, da es weniger Code verwendet und somit weniger Angriffsfläche bietet. Mit WireGuard können Benutzer ihre Internetverbindung absichern, indem sie verschlüsselte VPN-Tunnel erstellen, was besonders nützlich ist, um die Privatsphäre beim Senden von E-Mail zu schützen.

Ein weiterer Vorteil vom WireGuard VPN Protokoll ist die einfache Konfiguration und Verwaltung. Dies macht es sowohl für Privatnutzer als auch für Unternehmen attraktiv. Selbst Open-Source-Dienste wie Algo VPN haben WireGuard in ihre Lösungen integriert. Insgesamt zeigt sich, dass die Unterstützung von WireGuard VPN bei vielen Anbietern wächst, was die Verbreitung dieser Technologie weiter fördert.

Ein entscheidender Vorteil von VPN Verbindungen, die WireGuard nutzen, ist die Möglichkeit, durch verschiedene VPN Server die eigene IP Adresse zu verschleiern. Viele Nutzer schätzen die Sicherheit und Anonymität, die durch den Wechsel zwischen verschiedenen VPN Servern erreicht wird. Mit WireGuard ist es einfach, die IP Adresse zu ändern und somit den Schutz der Privatsphäre zu erhöhen. Dabei spielt es keine Rolle, ob man sich mit einem VPN Server in einem anderen Land verbindet oder einfach nur die IP Adresse innerhalb des gleichen Landes ändert. In jedem Fall bleibt die wahre IP Adresse des Nutzers verborgen.

Natürlich werden wir uns in Zukunft noch weitere VPNs ansehen, die WireGuard einsetzen. Die Risiken, die von einer Implementation aufgrund des unüberprüften Standards ausgehen, wurden mittlerweile durch massiven Einsatz weltweit (geschätzt mehr als 300 Millionen WireGuard-Anwendungen im Einsatz) bereits ausgeräumt. Die kontinuierliche Verbesserung und Akzeptanz von WireGuard wird zweifellos dazu beitragen, die Nutzung von VPN Servern und die Sicherheit der IP Adresse weiter zu optimieren.

Viele VPNs setzen auf den neuen Standard

Natürlich werden wir uns in Zukunft noch weitere VPNs ansehen, die WireGuard einsetzen. Die Risiken die von einer Implementation aufgrund des unüberprüften Standards ausgehen wurden mittlerweile durch massiven Einsatz weltweit /Geschätzt mehr als 300 Millionen Wireguard Anwendungen im Einsatz) bereits ausgeräumt.

OVPN – schnellster Wireguard VPN

Wireguard Client Einschränkungen bei einigen VPNs

Nicht jeder VPN Service verwendet Wireguard auch in der Standardversion und ist daher auch mit den veröffentlichten Wireguard-Clients kompatibel. Einen Nachteil hat das dann in der Praxis, wenn man zum Beispiel in einem Router oder bei anderen Geräten einen Wireguard-Standard-Client verwenden möchte.

- NordVPN setzt eine verändertes Anmeldeverfahren bei Wireguard ein und hat daher das VPN Protokoll unter den eigenen Namen „Nordlynx“ in Verwendung. Dieses ist nicht mit Wireguard-Standard Clients nutzbar.

- Surfshark bietet WireGuard als eine der verfügbaren VPN Protokollen an, um Benutzern schnelle und sichere Verbindungen zu ermöglichen.

Achte daher auf „native Wireguard VPN Anbieter“ die den Standards des Entwicklers folgen und daher mit den offiziellen Wireguard Clients auch verbunden werden können.

VPN Dienste „native Wireguard Unterstützung“

Die folgenden VPN Dienste unterstützen nativ, also im Standard Wireguard Clients. Das bedeutet diese sind mit allen verfügbaren Wireguard Clients kompatibel zum Beispiel auch auf entsprechenden VPN Routern.

Das Wireguard „Standard“ Erklärung – Video

VPNs mit dem Wireguard „Standard“

| Anbieter | Bewertung | Download | Upload | Preis | Links | |

|---|---|---|---|---|---|---|

| OVPN | 879900 kbps | 898222 kbps | ab 4.22 EUR | Webseite Testbericht | |

| AzireVPN | 291900 kbps | 289650 kbps | ab 5 EUR | Webseite Testbericht | |

| Mullvad VPN | 178455 kbps | 112977 kbps | ab 5 EUR | Webseite Testbericht | |

| Private Internet Access | 160100 kbps | 157632 kbps | ab 1.79 EUR | Webseite Testbericht | |

| StrongVPN | 33817 kbps | 19143 kbps | ab 3.97 USD | Webseite Testbericht | |

| TorGuard | 38124 kbps | 40670 kbps | ab 2.50 USD | Webseite Testbericht |

Untersuchen wir zunächst die Vorteile von WireGuard.

WireGuard Vorteile

Hier sind einige der Vorteile, die WireGuard bietet:

1. Aktualisierte Verschlüsselung

Wie in verschiedenen Interviews erläutert, wollte Jason Donenfeld die seiner Meinung nach „veralteten“ Protokolle mit OpenVPN und IPSec aktualisieren . WireGuard verwendet die folgenden Protokolle und Grundelemente, wie auf seiner Website beschrieben :

- ChaCha20 für symmetrische Verschlüsselung, authentifiziert mit Poly1305 , unter Verwendung der AEAD-Konstruktion von RFC7539

- Curve 25519 für ECDH

- BLAKE2s für Hashing und Keyed Hashing, beschrieben in RFC7693

- SipHash24 für Hashtable-Schlüssel

- HKDF für die Schlüsselableitung, wie in RFC5869 beschrieben

Weitere Informationen zur modernen Kryptografie von WireGuard findest Du auf der offiziellen Website oder im technischen Whitepaper .

2. Einfache und minimale Codebasis

WireGuard zeichnet sich durch eine Codebasis von derzeit rund 3.800 Zeilen aus.

- Dies steht in krassem Gegensatz zu OpenVPN und OpenSSL , die zusammen rund 600.000 Codezeilen haben.

- IPSec ist mit XFRM und StrongSwan insgesamt rund 400.000 Codezeilen relativ gesehen auch umfangreich.

Was sind die Vorteile einer kleineren Codebasis?

Es ist viel einfacher zu überprüfen!

OpenVPN würde viele Tage für die Prüfung durch ein großes Teams benötigen. Eine einzelne Person kann aber in wenigen Stunden die Codebasis von WireGuard durchlesen.

- Einfachere Prüfung = einfachere Suche nach Sicherheitslücken, wodurch WireGuard sicherer bleibt.

- Viel kleinere Angriffsfläche im Vergleich zu OpenVPN und IPSec

- Bessere Leistung

Die kleinere Codebasis ist in der Tat ein Vorteil, spiegelt aber auch einige Einschränkungen wider, wie wir weiter unten diskutieren werden.

3. Leistungsverbesserungen

Geschwindigkeiten können bei VPNs ein begrenzender Faktor sein – aus vielen verschiedenen Gründen. WireGuard wurde entwickelt , um signifikante Verbesserungen im Bereich der Leistung zu bieten:

Eine Kombination aus extrem schnellen kryptografischen Anwendungen und der Tatsache, dass WireGuard sich im Linux-Kernel befindet, bedeutet, dass ein sicheres Netzwerk sehr schnell sein kann. Es eignet sich sowohl für kleine eingebettete Geräte wie Smartphones als auch für vollständig geladene Backbone-Router.

4. Plattformübergreifende Benutzerfreundlichkeit

Obwohl WireGuard noch nicht für die Hauptsendezeit bereit ist, sollte es auf verschiedenen Plattformen sehr gut funktionieren. WireGuard unterstützt Mac OS, Android, iOS und Linux. Die Windows-Unterstützung befindet sich noch in der Entwicklung.

Ein weiteres interessantes Feature ist, dass öffentliche Schlüssel zur Identifizierung und Verschlüsselung verwendet werden, während OpenVPN Zertifikate verwendet. Dies führt jedoch zu Problemen bei der Verwendung von WireGuard in einem VPN-Client, z. B. bei der Schlüsselgenerierung und -verwaltung.

WireGuard Protokoll bietet die folgenden Vorteile zu bisherigen VPN Protokollen

- Schnellere Geschwindigkeiten

- Schneller Verbindungsaufbau

- Bessere Akkulaufzeit mit Handys / Tablets

- Bessere Roaming-Unterstützung (mobile Geräte)

- Mehr Zuverlässigkeit

- Verwendbar auf Geräten mit begrenzter Hardware/Ressourcen

- Schnelleres Herstellen von Verbindungen / Wiederverbindungen (schnellerer Handshake)

- WireGuard sollte für mobile VPN-Benutzer von Vorteil sein.

- Sichere Standortvernetzungen werden deutlich vereinfacht und kostengünstiger realisierbar

WireGuard Nachteile

Während WireGuard viele aufregende Vorteile bietet, weist es derzeit einige bemerkenswerte Nachteile auf.

1. Noch in „umfangreicher“ Entwicklung, nicht fertig, nicht abgenommen. (Update)

Wireguard wurde bisher nicht von Sicherheitsexperten abgenommen oder ausreichend getestet?

Es gab lange Zeit nach der Einfürhung von Wireguard im Jahr 2017 bedenken, dass das Protokoll von niemanden „Abgenommen“ wurde und daher in der Umsetzung durchaus auch Fehlerquellen beinhalten könnte. Dieser Ansatz, dass sich neue Verfahren erst in der Praxis einstufen lassen ist verständlich, Wireguard ist mit mehr als 300 Millionen aktiven Verbindungen Weltweit zum Beginn des Jahres 2021 aber nun ausreichend getestet worden. Man kann also davon sprechen, dass der Standard die Sicherheit bietet die er verspricht und daher Verbindungen mit Wireguard nicht anderen bekannten VPN Protokollen wie OpenVPN nachstehen.

2. WireGuard-Datenschutzbedenken und -Protokolle (Update)

Während WireGuard Vorteile in Bezug auf Leistung und Sicherheit bietet, ist es konstruktionsbedingt nicht gut für die Privatsphäre?

Eine Reihe von VPN-Anbietern äußerte Bedenken hinsichtlich der Fähigkeit, ohne Protokolle verwendet zu werden, und hinsichtlich der möglichen Auswirkungen auf die Privatsphäre der Benutzer. Dieser Punkt ist dadurch gegeben, dass Wireguard Verbindungen ein statischen Client auf den Servern verwenden ,üssen der einem einzelnen Benutzer zugeordnet wird.

Was VPN-Anbieter derzeit zu Wireguard sagen:

AzireVPN, eines der ersten VPNs, die WireGuard implementierten, hatte im vergangenen Jahr Folgendes zu sagen:

„Bei AzireVPN kümmern wir uns um unsere No-Logging-Richtlinie. Aus diesem Grund werden alle unsere Server auf festplattenloser Hardware ausgeführt und alle Protokolldateien werden an dev/null weitergeleitet.

Wenn es jedoch um WireGuard geht, werden standardmäßig Endpunkt und erlaubte IP-Adresse in der Serveroberfläche angezeigt, was mit unseren Datenschutzrichtlinien nicht wirklich vereinbar ist. Wir sollten Ihre Quell-IP nicht kennen und können nicht akzeptieren, dass sie auf unseren Servern angezeigt wird.“

AzireVPN hat versucht, diese Probleme zu umgehen , indem Jason Donenfeld beauftragt wurde, „ein Rootkit-ähnliches Modul zu schreiben, mit dem ein gewöhnlicher Systemadministrator keine Endpunkt- oder IP-Zulassungsinformationen zu WireGuard-Peers abfragen und die Ausführung von tcpdump deaktivieren kann“ ( siehe hier) ).

Perfect Privacy argumentierte, in einem interessanten Blogbeitrag, dassWireGuard „ohne Protokolle nicht verwendbar“ sei :

„WireGuard hat keine dynamische Adressverwaltung, die Client-Adressen sind fest. Das heißt, wir müssten jedes aktive Gerät unserer Kunden registrieren und die statischen IP-Adressen auf jedem unserer VPN-Server vergeben. Außerdem müssten wir den letzten Login-Zeitstempel für jedes Gerät speichern, um nicht verwendete IP-Adressen zurückzugewinnen. Unsere Benutzer könnten Ihre Geräte dann nach einigen Wochen nicht mehr verbinden, da die Adressen neu vergeben worden wären.

Es ist uns besonders wichtig, dass wir überhaupt keine Verbindungsprotokolle erstellen oder speichern. Aus diesem Grund können wir die oben genannten Registrierungs- und Anmeldedaten nicht speichern, die derzeit für den Betrieb von WireGuard erforderlich sind.“

Hinweis: Perfect-Privacy kann man auch kostenlos testen!

Ebenfalls VPN.ac äußerte ähnliche Bedenken hinsichtlich der Sicherheitslücken von WireGuard:

„Überlegungen zum Datenschutz: WireGuard eignet sich aufgrund seines Designs nicht für Richtlinien für die uneingeschränkte Protokollierung. Insbesondere wird die letzte öffentliche IP-Adresse des Benutzers auf dem Server gespeichert, mit dem die Verbindung hergestellt wurde, und kann gemäß unserer aktuellen Datenschutzrichtlinie nicht innerhalb eines Tages entfernt werden. Zu einem späteren Zeitpunkt werden wir wahrscheinlich einige Änderungen am Quellcode vornehmen, um die zuletzt verwendete öffentliche IP zu bereinigen oder zu entfernen.“

ExpressVPN ist ein weiterer VPN-Dienst, der Bedenken hinsichtlich des Designs von WireGuard hinsichtlich seiner Auswirkungen auf die Privatsphäre geäußert hat:

„Eine der Herausforderungen für WireGuard besteht darin, die Anonymität von VPNs zu gewährleisten. Keinem einzelnen Benutzer sollte statisch eine einzelne IP-Adresse zugewiesen werden, weder in einem öffentlichen noch in einem virtuellen Netzwerk. Die interne IP-Adresse eines Benutzers wird möglicherweise von einem Angreifer (z. B. über WebRTC) entdeckt, der sie dann möglicherweise mit Datensätzen abgleichen kann, die von einem VPN-Anbieter (durch Diebstahl, Verkauf oder rechtliche Beschlagnahme) erworben wurden. Ein gutes VPN muss nicht in der Lage sein, eine solche Kennung einem einzelnen Benutzer zuzuordnen. Derzeit ist dieses Setup mit WireGuard nicht einfach zu realisieren.

ExpressVPN wird die Bemühungen zur Überprüfung und Prüfung des WireGuard-Codes unterstützen, wie wir es in der Vergangenheit mit OpenVPN getan haben. Wir werden Code beisteuern und Fehler melden, wann immer wir können, und Sicherheits- und Datenschutzbedenken direkt mit dem Entwicklungsteam besprechen.“

AirVPN hat sich auch für die Auswirkungen von WireGuard auf die Anonymität eingesetzt, wie in ihrem Forum erläutert:

„Wireguard ist in seinem aktuellen Zustand nicht nur gefährlich, weil ihm grundlegende Funktionen fehlen und es sich um eine experimentelle Software handelt, sondern es schwächt auch in gefährlicher Weise die Anonymitätsebene. Unser Service zielt darauf ab, eine gewisse Anonymitätsebene bereitzustellen, daher können wir etwas nicht berücksichtigen, das diese so stark schwächt.

Wir werden Wireguard gerne in Betracht ziehen, wenn es ein stabiles Release erreicht UND zumindest die grundlegendsten Optionen anbietet, die OpenVPN seit 15 Jahren anbieten kann. Die Infrastruktur kann angepasst werden, unsere Mission nicht.“

In ihren Foren erklärte AirVPN weiter, warum WireGuard ihre Anforderungen einfach nicht erfüllt:

-

- Wireguard verfügt nicht über eine dynamische IP-Adressverwaltung.

Dem Client muss im Voraus eine vordefinierte VPN-IP-Adresse zugewiesen werden, die auf jedem VPN-Server eindeutig mit seinem Schlüssel verknüpft ist. Die Auswirkungen auf die Anonymitätsebene sind katastrophal. - Der Wireguard-Client überprüft die Serveridentität nicht (eine Funktion, die so wichtig ist, dass sie sicher implementiert wird, wenn Wireguard keine experimentelle Software mehr ist). Die durch diesen Fehler verursachten Auswirkungen auf die Sicherheit sind sehr hoch.

- TCP-Unterstützung fehlt (für die Verwendung von TCP als Tunneling-Protokoll ist, wie Sie vermuten, ein zusätzlicher Code von Drittanbietern erforderlich, und das ist im Vergleich zu OpenVPN eine schreckliche Regression).

- Es gibt keine Unterstützung für die VPN Verbindung von Wireguard mit einem VPN-Server über einen Proxy mit einer Vielzahl von Authentifizierungsmethoden.

- Wireguard verfügt nicht über eine dynamische IP-Adressverwaltung.

Trotz dieser Bedenken führen viele VPN-Dienste bereits die vollständige WireGuard-Unterstützung ein. Andere VPNs verfolgen das Projekt und sind an der Implementierung von WireGuard interessiert, nachdem es gründlich geprüft und verbessert wurde.

In der Zwischenzeit erklärte zum Beispiel AirVPN in ihrem Forum:

„Wir werden unsere Kunden nicht als Tester einsetzen.“

3. Neu und ungetestet

Sicher, OpenVPN hat seine Probleme, aber es hat auch eine lange Erfolgsgeschichte und ist ein bewährtes VPN-Protokoll mit umfangreichen Audits. Während „Dönfeld“ OpenVPN in verschiedenen Interviews als „veraltet“ bezeichnet, wird es von anderen möglicherweise als erwiesen und vertrauenswürdig eingestuft – Eigenschaften, die das Protokoll derzeit nicht bietet.

OpenVPN wurde ursprünglich im Jahr 2001 veröffentlicht und hat eine sehr lange Geschichte. OpenVPN profitiert auch von einer großen Benutzerbasis und einer aktiven Entwicklung mit regelmäßigen Updates. Im Mai 2017 wurde es von OSTIF , dem Open Source Technology Improvement Fund, einer umfassenden Prüfung unterzogen .

Zu diesem Zeitpunkt scheint WireGuard eher ein Nischenprojekt zu sein – aber eines mit Potenzial für die Branche. Es ist sehr neu und befindet sich noch nicht in der Phase der „schweren Entwicklung“, obwohl es einer formalen Überprüfung unterzogen wurde . Auch nach der offiziellen Veröffentlichung sollten Benutzer jedoch mit Vorsicht vorgehen.

4. Eingeschränkte Adoption (vorerst)

Wie wir oben beschrieben haben, gibt es einige große Hürden bei der branchenweiten Einführung von WireGuard:

Das Problem mit der Schlüsselverwaltung und -verteilung (anstatt Zertifikate zu verwenden).

WireGuard benötigt eine eigene Infrastruktur, die von vorhandenen OpenVPN-Servern getrennt ist.

Kompatibilität mit bestehenden Operationen. Für Anbieter, die ihre Dienste und Funktionen auf OpenVPN aufbauen, ist möglicherweise nicht in Kürze verfügbar.

Perfect Privacy erklärte auch, dass WireGuard nicht mit den vorhandenen serverseitigen Funktionen wie Multi-Hop-VPN-Kaskaden , TrackStop und NeuroRouting kompatibel ist. Trotzdem habe ich mich an Perfect Privacy gewandt und sie haben bestätigt, dass sie WireGuard zu einem späteren Zeitpunkt als eigenständige Option unterstützen können.

In ähnlicher Weise erklärte AirVPN auch, dass das VPN-Protokoll mit seiner Infrastruktur „völlig unbrauchbar“ sei:

„Momentan ist es in unserer Infrastruktur völlig unbrauchbar, da es keine TCP-Unterstützung gibt, keine dynamische VPN-IP-Zuweisung gibt und (zumindest in dem Build, den wir gesehen haben) kein unbedingt erforderliches Sicherheitsmerkmal (Überprüfung des vom Server bereitgestellten CA-Zertifikats) vorliegt Der Client kann nicht sicher sein, dass eine feindliche Entität sich nicht als VPN-Server ausgibt.“

Fazit: Die meisten Bedenken sind mittlerweile ausgeräumt worden!

Die Begründungen die viele vorbrachten gegen Wireguard hatten zu den damaligen Zeitpunkt absolut ihre Berechtigung. Mittlerweile ist Wirrguard aber eines der führenden eingesetzten VPN Protokolle und hat längst bewiesen, dass dieses Protokoll auch in der Lage ist in hochkritischen Umgebungen im Einsatz sein zu können.

Danke der Adaptierungen die auch möglich sind, konnten die Probleme bei den Benutzerverwaltungen bereits angepasst werden. Allerdings geht dies dann immer auf Kosten der Kompatibilität. Aber auch Anbieter die auf die Standars setzen haben Lösungen gefunden die Zertifikatsausstellung dynamisch zu erreichen und damit auch die Bedenken wegen möglich fehlender Privatsphäre konnten damit ausgeräumt werden. Indem die Server die Zertifikate nur für den Einmalgebrauch ausstellen.

Es gibt zwar immer noch „Für und Wider“ bei diesem Protokoll. Es ist aber klar, dass in einer breiten Umgebung oder bei vielen denkbare Anwendungszenarien das Protokoll absolut perfekt dafür geeignet ist.

Wireguard wird daher sicher weiterhin von einer steigenden Anzahl an Nutzern, Anbietern und Unternehmen eingesetzt werden. Die Vorteile überwiegen in den meisten Fällen deutlich. Auch wenn noch längst nicht alle denkbaren Anwendungen damit einfach nutzbar sind.

Die Zukunft von WireGuard

Viele der Probleme die es derzeit noch mit dem Protokoll gibt, können vermutlich ausgeräumt werden. Allerdings hat sich in der Entwicklung dazu auch gezeigt, dass sich eben eine Einfachheit des Programmiercodes nicht unbedingt mit der Vielfältigkeit der Anwendungen vertragen.

Da das Protokoll eigentlich nur dazu gedacht war einen einzelnen PC über einen VPN-Server zu verbinden, stellt sich in der Praxis heraus, das die Anforderungen für VPN-Services nicht dazu passen. Diese versuchen keine Daten über die Nutzer zu erhalten, dies ist aber im Grunde bei der Entwicklung nie berücksichtig gewesen. Eigene Entwicklungen der VPN Anbieter wird es aber aus verschiedenen gründen nicht geben. Da die Verwaltung und auch Kontrolle von properitären VPN-Protokollen eine enorme Herausforderung darstellt und es derzeit auch genügend verwendbare Alternativen gibt.

Es bleibt daher spannend, ob das Protokoll dennoch einen Durchbruch schaffen wird und aus der Testphase auch allgemeine Anwendung bei VPN Anbietern finden kann.

(Quelle: Wir haben diesen Artikel von der Seite „Restoreprivacy“ übernommen und auf deutschsprachige Weise ergänzt.)

Einen eigenen Wireguard Server verwenden

Möchtest Du deinen eigenen Wireguard Server betreiben, dann gibt es dafür natürlich viele Anleitungen im Internet. Wir haben es uns aber zum Ziel gemachtr auch Anfänger der Materie eine einfache Lösung anzubieten. Du kannst mit unserer Anleitung dies in wenigen Minuten selbst erstellen. Klar kann man Wireguard SAerver auf auf lokalen Geräten verwenden, wie zum Beispiel einem PiHole. Entsprechende Anleitungen findest Du in PiHole Foren.

Wireguard Router

Da sich Wireguard auch ideal für den Einsatz auf einfachen Betriebssystemen einsetzen und dort kaum nennenswerte Ressourcen benötigt, setzt sich der Standard auch bei der Integration in diversen Geräte laufend fort. Für Anwender interessant sind hier zum Beispiel VPN Router mit integrierten Wireguard Client und Server Anwendungen.

Über einen Wireguard Router lassen sich Standorte schnell und sicher vernetzen.

Info: Artikel und Hilfe zur VPN Standortvernetzung

Gl-iNet Router mit OpenWRT

OpenWRT Router mit Wireguard

Fritzbox mit Wireguard bald erwartet

Auch der beliebte Hersteller AVM arbeitet bereits an einer Wireguard Integration auf den fritzbox Routern. Wir konnten eine Erstversion davonbereits testen, kamen aber zum Schluß, das sich dabei noch viel tun muss, besonders im Bereich der geschwindigkeit.

VPN Router Testberichte mit Wireguard

Wir testen und bewerten laufend neue VPN Router. Dabei ist der Anteil an Wireguard Routern laufend gestiegen. Mittlerweile ist der Anteil bereits fast 50% und wird auch in Zukunft weiter wachsen.

Häufige Fragen zu Wireguard

Wireguard ist ein VPN Protokoll, welches 2017 als Reaktion auf komplizierte VPN Protokolle entwickelt wurde um die Nutzung von sicheren Verbindungen einfacher, schneller und ressourcenschonender zu gestalten. Wireguard enthält wenige als 4000 Zeilen Programmcode, und setzt dich damit von anderen VPN Protokollen wie OpenVPN ( mehr als 400.000 Programmzeilen) entsprechend durch Einfachheit und Nachvollziehbarkeit auch in Punkto „Sicherheit“ ab.

Wireguard ist kostenfrei nutzbar für Jeden. Den Markennamen von Wireguard sollte man aber nicht ohne Zustimmung auch gewerblich verwenden.

Es ist ein modernes VPN-Protokoll, das moderne und starke Verschlüsselungsmethoden verwendet und in der Branche als sicher gilt.

Es werden laufend mehr kommerzielle VPN Anbieter die auch Wireguard einsetzen. Derzeit sind das:

- OVPN (Schnellster VPN in unseren Tests)

- AzireVPN

- VPN.ac

- TorGuard

- Mullvad VPN

- NordVPN

- Private Internet Access

Ja, OpenWRT und Gl-iNet Router setzen bereits seit mehr als einem Jahr Wireguard Server und Client Funktionen ein. Man kann diese auch verwenden um sich zu einem kommerziellen VPN Service damit zu verbinden. (VPN Heimrouter)

Derzeit gibt es bereits eine große Anzahl an VPN Anbieter die Wireguard verwenden.

- OVPN (Schnellster VPN in unseren Tests)

- NordVPN (Nordlynx)

- AzireVPN

- VPN.ac

- TorGuard

- Mullvad VPN

- Private Internet Access (wird noch getestet)

Darüber hinaus wird Wireguard auch von OpenWRT und anderen Router Betriebssystemen unterstützt. Weitere Geräte wie SmartTV werden bald folgen.

Erstellt am: 6. Juli 2019

9 Gedanken zu “WireGuard VPN Protokoll: Was Du darüber wissen solltest.”